Основными источниками распространения вредоносного программного обеспечения стали социальные сети, уязвимости в системах защиты интернет-обозревателей, программах, предоставляющих возможность пользователям обмениваться мгновенными текстовыми сообщениями, а также в таких популярных приложениях как Adobe Flash, Sun Java, Adobe Reader. Кроме того, жертвами мошенников все чаще становились пользователи мобильных телефонов, смартфонов и КПК. Также наблюдалась повышенная активность киберпреступников, направленная на ОС Мac OS X и Linux, увеличилось количество кросплатформенных угроз, сообщает пресс-служба компании.

ТОП-10 угроз 2010 года

Согласно данным, полученным с помощью системы быстрого оповещения ThreatSense.Net, неизменным лидером 2010 года стал хорошо известный пользователям червь Win32/Conficker (8,45 %). Для распространения данное вредоносное ПО использует уязвимость ОС Windows, которая находится в подсистеме вызова удаленных процедур (RPC), а также незащищенные общедоступные папки и съемные носители информации. Первым делом этот червь отключает ряд служб: автоматическое обновление Windows, Windows Security Center, Windows Defender и Windows Error Reporting, а также блокирует доступ к сайтам ряда производителей антивирусов. При наличии зараженных компьютеров в локальной сети повышается объём сетевого трафика, поскольку с этих компьютеров начинается сетевая атака.

Второе место в мировом рейтинге угроз продолжает занимать угроза INF/Autorun. В процентном эквиваленте общее количество заражений данной вредоносной программой составляет 6,76 %. Этот троян, используя возможность автозапуска на съемных носителях информации, запускает вредоносные программы каждый раз при подключении съемного носителя информации к компьютеру. Поскольку INF/Autorun продолжает занимать лидирующие позиции во многих странах, в том числе и в Украине, специалисты ESET настоятельно рекомендуют использовать антивирусные продукты, способные осуществлять резидентное сканирование файлов, которые запускаются при подключении съемных носителей информации, контролировать работу и блокировать доступ к портативным устройствам. Также следует отключать функцию автозапуска как способ дополнительной защиты от данного типа угроз.

Не смотря на значительное уменьшение заражений вредоносным ПО Win32/PSW.OnLineGames (3,59 %), данные угрозы удерживают третью позиции в рейтинге угроз. Предназначенные для кражи паролей к учетным записям многопользовательских онлайн-игр, эти троянские программы (часто с особенностями руткитов) отслеживают нажатие клавиш, собирают информацию и отправляют все собранные данные на удаленный компьютер взломщика.

Широко распространенными остаются вредоносные программы Win32/Agent (2,25 %), Win32/Qhost (0,62 %) и INF/Conficker (1,57 %). Предназначенная для кражи личных данных пользователей, Win32/Agent копирует себя во временные папки и добавляет в реестр ключи. Такого рода действия позволяют запускать вредоносный процесс при каждой загрузке системы. Вредоносная программа Win32/Qhost (0,62 %) предназначена для закрытия доступа к сайтам обновлений антивирусных продуктов или для подмены ссылки на доверенный сайт. Также популярной продолжает быть INF/Conficker с общим количеством заражений. Используя файл autorun.inf, эта угроза распространяет последние вариации червя Conficker для заражения ПК.

Согласно данным, полученным специалистами ESET, 2010 год принес большое количество новых экземпляров вредоносных программ, таких как Win32/Sality (1,69 %), которая модифицирует файлы EXE и SCR и отключает антивирусное ПО, Win32/Tifaut (1,04 %), предназначенная для кражи с зараженных компьютеров персональных данных и конфиденциальной информации пользователей, HTML/ScrInject.B (0,92 %), которая обнаруживает HTML веб-страницы, содержащие запутанный код или IFRAME теги, перенаправляющие пользователя на страницы с автоматической загрузкой вредоносного кода, и Win32/Spy.Ursnif (0,78 %), которая ворует информацию с зараженного компьютера и отправляет ее на удаленный ПК, создавая при этом скрытую учетную запись пользователя, которая обеспечивает связь с удаленным рабочим столом.

В связи с усложнением технологий вирусописания, повышение активности вредоносных программ и появлением различных видов интернет-мошенничества специалисты компании ESET рекомендуют пользователям быть предельно осторожными при работе в сети Интернет, а также использовать надежные антивирусные решения с актуальными базами сигнатур для эффективной защиты личных данных и конфиденциальной информации.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

2010 — год кибер-войн

Антивирусная лаборатория PandaLabs опубликовала ежегодный отчет о вирусной активности за прошедший 2010 год, который стал особенно интересным благодаря кибер-мошенничеству и кибер-войнам.

В 2010 году количество созданных и распространенных кибер-мошенниками вирусов составило 1/3 всех когда-либо существовавших вирусов. На сегодняшний день база данных Коллективного разума (собственной технологии Panda Security, которая автоматически обнаруживает, анализирует и классифицирует 99,4% всех полученных образцов вредоносного ПО) содержит 134 миллиона уникальных файлов. Из них 60 миллионов являются вредоносными (вирусы, черви, Трояны и другие компьютерные угрозы).

Несмотря на впечатляющие цифры, есть и хорошие новости. Скорость появления новых угроз сократилась по сравнению с 2009 годом. Напомним, начиная с 2003 года, прирост новых образцов вредоносного ПО составлял минимум 100% в год. Однако в прошедшем году показатель роста составил всего около 50%.

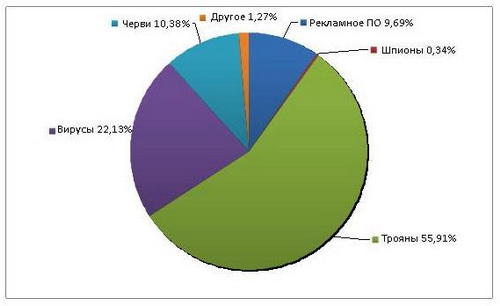

Так называемые банковские Трояны доминируют в рейтинге новейшего вредоносного ПО, которое появилось в 2010 году (56% всех новых образцов). На втором месте по «популярности» находятся вирусы и черви. Интересно, что 11,6% всех образцов в базе данных Коллективного разума – это поддельные антивирусы. Именно эта категория вредоносного ПО, несмотря на своё относительно недавнее появление (всего 4 года назад), вызывает наибольшие опасения пользователей.

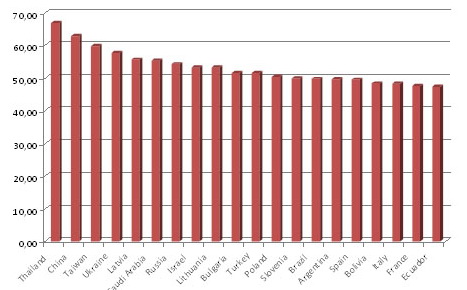

Cписок наиболее инфицированных стран возглавили Таиланд, Китай и Тайвань с показателем инфицированности в пределах 60-70%. Россия в этом рейтинге находится на 7-ом месте (рейтинг составлен на основе данных, полученных благодаря Panda ActiveScan).

Что касается наиболее популярных методов инфицирования, то в 2010 году ими стали:

− распространение вредоносного ПО с помощью социальных сетей,

− создание поддельных сайтов (атаки BlackHat SEO);

− использование так называемых уязвимостей «нулевого» дня.

В течение 2010 года также активно распространялся спам, даже несмотря на то, что были ликвидированы некоторые бот-сети (например, Mariposa и Bredolad). Это уберегло миллионы компьютеров от угрозы и, конечно, повлияло на общемировой спам-траффик. В 2009 году примерно 95% всех электронных писем оказывались спамом, однако в 2010 году этот показатель снизился примерно до 85%.

2010 — год кибер-преступности и кибер-войн

2010 год можно по праву назвать годом кибер-преступности. В самом существовании этого явления нет ничего нового, всем известно, что каждый новый образец вредоносного ПО – это лишь малая часть большого бизнеса, целью которого является финансовая выгода.

В прошедшем году мы видели несколько примеров кибер-войн. Одна из самых ярких подобных войн была вызвана червем Stuxnet. Он был разработан специально для атак на атомные электростанции. Ему удалось инфицировать атомную электростанцию вблизи города Бушер (Иран), что подтвердили иранские власти. В то же время появился ещё один червь с кодовым названием «Here you have» («Здесь у вас…»), который распространялся с помощью старомодных методов и был создан террористической организацией «Brigades of Tariq ibn Ziyad». Согласно имеющимся данным, эта группировка хотела напомнить США о терактах 11-ого сентября 2001 года и призвать к уважению Ислама. Поводом к таким действиям послужили угрозы пастора Терри Джонса сжечь Каран.

Еще одна яркая кибер-война 2010 года — «Операция Аврора». Целью этой атаки стали работники некоторых крупных транснациональных корпораций. Их рабочие компьютеры были инфицированы Трояном, который способен получить доступ ко всей конфиденциальной информации.

2010 год также продемонстрировал нам появление нового явления, навсегда изменившего отношения между обществом и сетью Интернет: кибер-протесты или, так называемый, хактивизм. Этот феномен стал известен благодаря «Анонимной группе». На самом деле, он не является чем-то абсолютно новым, однако в этот раз о нём писали все издания. «Анонимная группа» организовала множественные атаки (DDoS-атаки), которые обрушили системы сайтов различных обществ защиты авторского права. Таким образом эта группа стремилась защитить основателя сайта Wikileaks Джулиана Ассанджа.

В центре внимания — социальные сети

Помимо информации о больших недоработках в системах безопасности Windows и Mac, в ежегодном отчёте безопасности за 2010 год также был затронут вопрос о наиболее важных инцидентах, связанных с безопасностью популярных социальных сетей. Среди наиболее пострадавших оказались такие сайты, как Facebook и Twitter. Кроме того, мы наблюдали атаки и на другие сайты, например, Linkedln или Fotolog.

Существует несколько техник обмана пользователей:

− поддельная кнопка «Like» в Facebook,

− взлом страниц для последующей отправки сообщений из «проверенных» источников,

− использование уязвимостей Twitter для запуска JavaScript,

− распространение поддельных приложений, перенаправляющих пользователей на заражённые сайты и т.д.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Какую прибыль приносят компьютерным мошенникам «программы-вымогатели»

14.01.2011 09:48

Trend Micro подсчитала доходы киберпреступников

Антивирусная компания Trend Micro узнала, какую прибыль приносят компьютерным мошенникам «программы-вымогатели» (ransomware).

Программы-вымогатели распространяются в основном через порноресурсы и сайты с пиратским ПО или фильмами. После установки на компьютер они блокируют пользователю доступ к рабочему столу и к запущенным приложениям. Для «разблокировки» требуется отправить SMS на указанный номер, получить код и ввести его в поле в окне программы.

Как сообщается в блогеTrend Micro, специалистам компании удалось получить доступ к финансовой статистике распространителей компьютерного червя WORM_RIXOBOT.A.

Червь распространяется преимущественно через порносайты. На экран зараженного компьютера он выводит баннер с сообщением о том, что «Время бесплатного 3-х часового просмотра порно роликов закончилось». Для разблокировки требуется отправить SMS стоимостью 360 руб.

В декабре червь был скачан с сервера 137 тыс. раз, причем большинство посетителей вредоносного сайта были россиянами. За пять недель пострадавшие пользователи перевели мошенникам в общей сложности 901245 тыс. рублей. Учитывая, что стоимость одного SMS составляет 360 рублей, можно предположить, что жертвами мошенников стали 2,5 тыс. человек.

------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Легальный взлом: хакерские семинары в немецких вузах

Лучшая защита, как известно, - это нападение. На специальных семинарах студенты-информатики отдельных немецких вузов намеренно взламывают чужие компьютеры - чтобы в будущем предотвращать атаки настоящих хакеров.

Для виртуального взлома в эпоху интернета не требуются, простите за каламбур, ни лом, ни отмычка. Предприимчивые хакеры, крадущие секретную информацию и опустошающие счета, как фирм, так и частных лиц, делают это, в буквальном смысле, не выходя из дома. При этом "жертва" нередко находится от мошенника в сотнях и даже тысячах километров. Достаточно вспомнить нашумевшее в 1990-е годы "дело Левина"- хакера из Санкт-Петербурга, взломавшего систему управления корпоративных клиентов американского "Ситибанка" и похитившего более 10 миллионов долларов.

С тех пор количество таких левиных растет чуть ли не в геометрической прогрессии, и противостояние электронным грабителям стало одной из главных задач современных информатиков. А для этого они должны быть знакомы с методами незаконного доступа к компьютерам. Как детективы знают методы и уловки преступников, так и системные администраторы должны быть в курсе того, как действуют хакеры. Именно поэтому с недавних пор все больше и больше немецких вузов вводят для студентов информатики обязательные семинары по компьютерной безопасности.

Стопроцентная защита? Не бывает!

Bildunterschrift: Großansicht des Bildes mit der Bildunterschrift: Занятия по информационной безопасности в Боннском университете"Ни одна компьютерная система не является стопроцентно надежной. Даже очень хорошее программное обеспечение содержит около 3 ошибок на тысячу программных кодов, что уж говорить о тех, что похуже", - рассказывает Феликс Ледер (Felix Leder), научный сотрудник кафедры информатики Боннского университета (Universität Bonn). По его мнению, из-за отсутствия этой самой стопроцентной надежности в любой системе можно найти "дыры", а значит, взломать ее.

Феликс Ледер прививает своим студентам профессиональные навыки компьютерного взлома. Начинающие хакеры работают с настоящими программами, с помощью которых можно, например, украсть данные кредитных карточек. Эти высокоспециализированные "отмычки и ломы" ищут слабые места в системах безопасности. Определив лазейку, студенты разрабатывают свои собственные программы для проникновения в чужую систему и манипулируют ею.

Замóк для компьютера

Первое, чему учат будущих системных администраторов в Высшей школе Нижнерейнского региона в Крефельде (Hochschule Niederrhein in Krefeld), - защите собственного компьютера. "Уходя из дома, мы закрываем дверь на ключ - чтобы оградить себя от непрошеных гостей. А наши студенты в силу профессии должны знать, как защитить от посторонних свои компьютерные системы", - говорит Юрген Кваде (Jürgen Quade), профессор информатики крефельдского вуза. С 2009 года учебный курс "IT-безопасность" является для его студентов обязательным.

Построение надежной компьютерной системы невозможно без тщательного анализа потенциальных угроз ее безопасности. Именно поэтому студенты внимательно изучают методы и рабочие инструменты хакеров-профессионалов. В небольших группах по 20 человек, разделившись на команды, они пытаются взломать системы друг друга и похитить секретные данные. Иногда начинающим информатикам приходится выполнять и реальные задания, например, взломать компьютер, конфискованный у предполагаемого грабителя банка, и найти на жестком диске доказательства его вины. Для этого студенты восстанавливают удаленные фотографии и тексты, воспроизводят запротоколированные в системе процессы и отслеживают переписку предполагаемого преступника.

Наступая на пятки хакерам

Bildunterschrift: Großansicht des Bildes mit der Bildunterschrift: "Хакерские семинары" в Высшей школе Бонн-Рейн-Зиг Участники курса "Сетевая безопасность" в Высшей школе Бонн-Рейн-Зиг в Санкт-Агустине (Hochschule Bonn-Rhein-Sieg in Sankt Augustin) также на практике изучают различные виды компьютерных угроз. Профессор информационной безопасности Хартмут Поль (Hartmut Pohl), который и прививает студентам необходимые для компьютерных взломщиков навыки, уверяет, что некоторые фирмы даже нанимают профессиональных программистов, которые атакуют их системы, чтобы определить уровень сетевой безопасности.

"Поэтому студентам необходимо знать, как проходят такие атаки, чтобы в будущем они могли выбрать и применить нужные инструменты защиты, - говорит профессор. - Ведь от того, насколько хорошо они владеют различными хакерскими штучками, зависит, смогут ли они защитить доверенные им компьютерные системы от вирусов и взломов". Однако сказать всегда легче, чем сделать. Инструменты компьютерных преступников обновляются быстрее, чем их успевают внести в учебный план. Преподаватели вынуждены буквально наступать хакерам на пятки и постоянно анализировать новые методы находчивых виртуальных взломщиков.

Соблазн велик

Воспитание профессиональных хакеров, разумеется, не входит в планы немецких преподавателей. На первом занятии они предупреждают своих студентов об уголовной ответственности, которая грозит за использование навыков компьютерного взлома в преступных целях. Сорвиголов, правда, хватает. Некоторые студенты - тренировки ради - взламывают чужие компьютеры, но, как правило, позже рассказывают об этом своим менторам. "До сих пор нам удавалось разрешать эти ситуации без ущерба для обеих сторон", - говорит профессор информационной безопасности Института Бонн-Рейн-Зиг Хартмут Поль.

Тем, кто хочет изучать информатику в Германии и не прочь получить дополнительную квалификацию "легального хакера", можно посоветовать поступить в один из перечисленных выше вузов. Кроме того, в настоящее время курсы по компьютерной безопасности студентам предлагают в Высшей школе Алена (Hochschule Aalen), Университете Регенсбурга (Universität Regensburg) и Рейнско-Вестфальском техническом университете Ахена (Rheinisch-Westfälische Technische Hochschule Aachen).

-----------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

Телефон на морозе

Оказывается, холода опасны не только для здоровья человека, но и для «самочувствия» портативной техники. Что грозит нашим карманным любимцам при отрицательных температурах?

Прошлой зимой один мой друг по моей же рекомендации купил мобильный телефон. Магазин был проверенный, модель тестированная. Как говорится, ничто не предвещало беды. Но буквально с первого дня сотовый отказался корректно работать: не реагировал на какие-либо действия, а экран периодически терял цвета. В сервисном центре сказали, что проблема не в магазине-продавце и, уж тем более, не в самом аппарате. Проблема — в погоде. Дело в том, что техника реагирует на морозы, не хуже людей. Она так же мерзнет и так же переходит в режим замедленной «реакции».

Внешние проблемы…

Прежде всего страдает аккумулятор. Это отображается как на его емкости, так и на сроке автономной работы. Кроме того, он может на время перестать работать. В подобных случаях часто достаточно просто отогреть устройство. При самом печальном исходе достаточно будет поменять батарею.

Кстати, разные типы аккумуляторов имеют разные морозоустойчивые данные. Например, никель-металл-гидридные (NiMH) начинают работать хуже при -10 °С. Литий-ионные (LiIon) и литий-полимерные (Li-Pol) сбоят уже при 0 °С. Меньше всего теряют в емкости при охлаждении устаревшие на сегодня никель-кадмиевые (Ni-Cd) батареи, но они уже не встречаются в современных моделях.

Не менее чувствителен к низким температурам и дисплей. Это касается как цветных, так и монохромных экранов. Первые начинают некорректно передавать цвета, вторые — откровенно «тормозят». Кроме того, картинка на них становится контрастной в плохом смысле этого слова. Порой экран становится и вовсе черным. Первая помощь при таких проблемах — просто согреть устройство. Но иногда дисплей может навсегда испортиться, и его придется менять. Степень воздействия холодов на экран во многом зависит от толщины жидкокристаллического слоя. Чем он толще, тем устройство более морозостойкое. Именно из-за этого ультратонкие телефоны более уязвимы.

Сенсорные экраны, помимо перечисленных выше проблем, могут перестать реагировать на прикосновение. Это зависит как от физических свойств тачскрина, так и от температуры ваших пальцев, ведь технология некоторых экранов спроектирована таким образом, что он отвечает не на давление, а на тепло.

…и внутренние неполадки

Но холод отрицательно воздействует не только на внешние элементы, но и на «внутренности» мобильных устройств. Устойчивость аппарата к холоду прямо пропорциональна уровню производителя. Китайская техника не рассчитана на украинские зимы, зато финская и американская низкие температуры выдерживает хорошо.

Конструкторы обычно закладывают всевозможные допуски на отклонения от заданных характеристик электронных компонентов. Такие допуски значительно уже или отсутствуют у плохо спроектированных аппаратов, произведенных на фабриках с невысокими технологическими требованиями.

Порой телефон становится как бы невидимым для базовой станции. Это происходит оттого, что охлаждается кварцевый генератор, который задает тактовую частоту. В результате сотовый теряет связь и с него невозможно позвонить, даже если вы находитесь в зоне доступа.

Отдельную опасность составляет влага. От перепада температур она активно конденсируется не только на деталях корпуса телефона, но и на контактах микросхем. В результате может произойти замыкание, а со временем окисление или коррозия контактов. На практике это может проявиться, например, в том, что собеседник вас не будет слышать. Или вы его.

Еще хуже, если вы сначала зайдете с улицы в теплое помещение, а потом, минут через 15–20, выйдете снова на мороз. В этом случае с вашим телефоном происходит следущее: на первом этапе влага, как заведено, конденсируется на поверхности и внутренностях телефона. Затем она, не успев высохнуть, снова попадает под действие низких температур. И, по законам физики, опять замерзает. В результате микросхема телефона охлаждается еще больше, чем при нормальном его использовании, что приводит к необратимым сбоям в работе терминала.

Антиморозные советы

Первая рекомендация по защите техники от холода, конечно же, — минимально ее использовать на открытом воздухе. Кроме того, старайтесь не носить ее без необходимости.

Если же без своего ноутбука или КПК вы жить не можете, а телефон и вовсе стал для вас шестым чувством восприятия мира, стоит задуматься о подходящих сумках для мобильных устройств. Однако, сумка сумке рознь. Как правило, тут имеется прямая зависимость цены от качества. И даже если чехол, скажем, от Targus внешне не отличается от китайского базарного варианта, все равно стоит предпочесть первый. Именитые производители используют в своей продукции качественные материалы и новые технологии, тогда как их более дешевые конкуренты таким похвастаться не могут. Первое, с чем нужно определиться при выборе сумки, — ее материал. Самым морозостойким считается кожа. Многие производители делают неплохие модели и из кожзаменителя. В этом случае они дополнительно утепляют изделие изнутри силиконом, гелиевыми прокладками или специальной пеной. Нейлон, полиэстер, пластик и алюминий также требуют дополнительных прослоек для достаточной термоизоляции.

Важную роль в деле защиты техники от низких температур играет и размер сумки. Почему-то считается, что чехол должен быть впритык. На самом деле это не так. При постоянном использовании устройство может поцарапаться и потерять свой товарный вид. Кроме того, существует вероятность западания клавиш. Да и сам чехол может разойтись по швам через месяц-два.

Не рекомендуется также использовать технику на улице при минусовых температурах. Обычно, граница термостойкости для большинства устройств пролегает примерно на уровне 10 °С ниже нуля. Но если ноутбук и КПК еще можно не доставать, то без телефона во многих случаях не обойтись. За время разговора сотовый не успевает охладиться: его греет тепло рук и собственный аккумулятор. Гораздо опаснее конденсат, образующийся от вашего дыхания. В таком случае рекомендуется пользоваться гарнитурой.

После того, как вы принесли устройство с мороза, не включайте его ближайших полчаса — дайте отогреться. Специалисты советуют отогревать технику плавно. То есть, занеся ноутбук домой, не стоит его класть на батарею. Сначала вообще не вынимайте технику из сумки. Затем разместите лэптоп недалеко от открытого окна. Минут через 15 перенесите его в прохладную комнату. Выждите 10 минут и уж потом жмите клавишу Power.

Надеемся, наши рекомендации помогут уберечь вашу технику от поломки, а вас — от дополнительных затрат.

Информация под угрозой

В морозы опасности подвержен не только телефон, но и любая другая портативная техника. Проблемы с дисплеем, батареей и электроникой актуальны и для КПК, и для ноутбуков. В последнем случае, вы, кроме всего прочего, рискуете еще и жестким диском, вместе со всей информацией, содержащаяся на нем. Дело в том, что для ударопрочности в лэптопах используются резиновые прокладки, которые действуют, как амортизаторы. Под действием низких температур упругость резины значительно снижается. В результате винчестер больше подвержен механическим повреждениям.